Dedibox, Elastic Metal et M1 : découvrez le catalogue Bare Metal

Nous allons explorer les fonctionnalités et les avantages de chacune de ces gammes de produits et expliquer pourquoi elles sont très prisées des utilisateurs.

Bonne nouvelle ! Le Virtual Private Cloud (VPC) arrive et les Réseaux Privés (Private Network, PN en anglais) deviennent régionaux. Alors qu'auparavant vous pouviez utiliser un réseau privé pour connecter toutes vos ressources au sein d’une seule Zone de Disponibilité (Availability Zone, AZ en anglais), vous pourrez bientôt le faire dans toutes les AZs d'une même région. Nous sommes actuellement en phase de migration, mais à terme, les Réseaux Privés régionaux remplaceront complètement les Réseaux Privés zonaux.

Le VPC vous permettra de construire vos propres clouds privés virtuels sur l'infrastructure cloud publique partagée de Scaleway, afin de protéger vos ressources et de les isoler de l'Internet public, et ce gratuitement pour tous les comptes Scaleway.

Le Virtual Private Cloud est actuellement en phase de déploiement en version bêta publique que vous pouvez essayer dès maintenant. La fonctionnalité sera bientôt disponible pour tous les clients Scaleway.

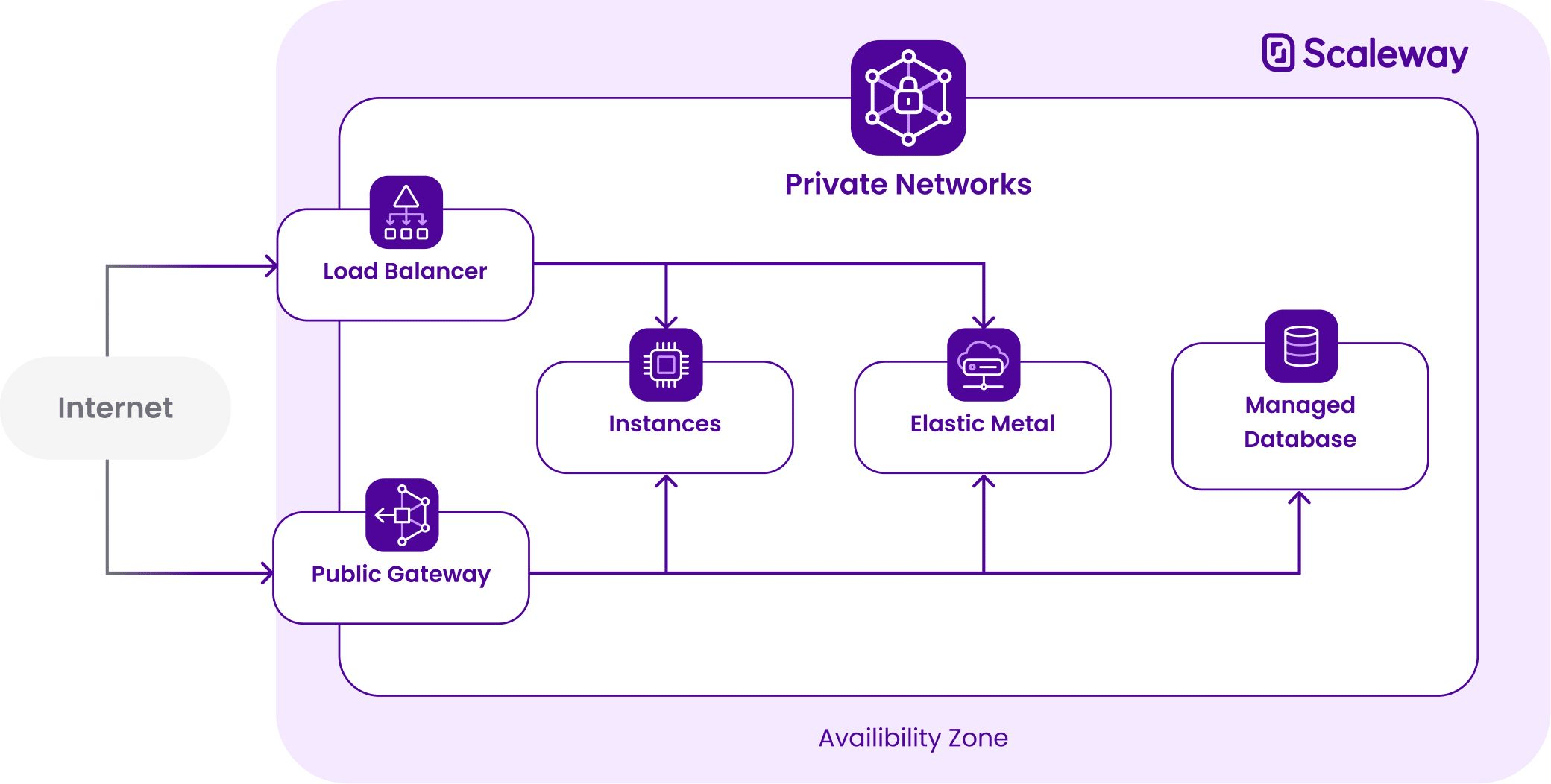

Un réseau privé vous permet d'isoler d’Internet des ressources situées dans un réseau sécurisé et privé, ce qui est équivaut à la connexion de différentes ressources sur un seul switch isolé.

Ce switch est similaire à celui de votre box internet à la maison, qui isole vos ordinateurs connectés à un réseau privé. Tous vos ordinateurs et objets connectés (assistant vocal, imprimante, etc.) peuvent communiquer entre eux sur un réseau sécurisé et compter sur la box pour communiquer avec l'internet.

Un réseau privé dans le cloud a une fonction similaire à votre réseau Wi-Fi à la maison, permettant à toutes les ressources à l'intérieur de celui-ci de communiquer de manière sécurisée.

Aujourd'hui, les instances ont accès à un réseau privé zonal pour communiquer de manière sécurisée. Zonal signifie que vous ne pouvez attacher que des ressources de la même Zone de Disponibilité au réseau.

Avec la version bêta publique du VPC, nous introduisons les Réseaux Privés régionaux, ce qui permet aux ressources de la même région de communiquer de manière sécurisée.

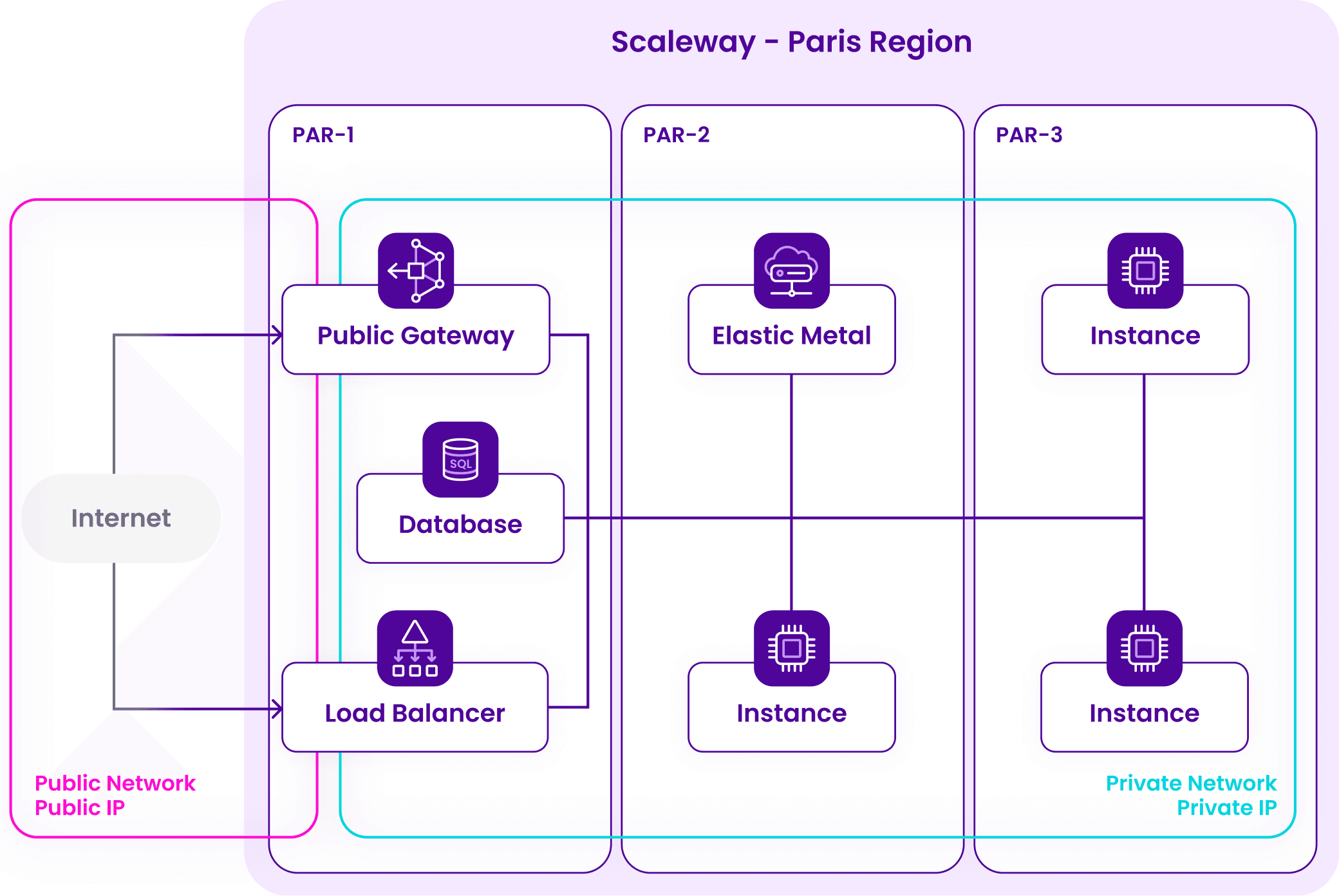

Une région est une zone géographique telle que la France (Paris : fr-par) ou les Pays-Bas (Amsterdam : nl-ams) où se trouvent les produits et les ressources Scaleway. Une région comprend plusieurs (au minimum trois) zones de disponibilité et les AZs ne doivent pas se trouver dans le même bâtiment. La latence entre plusieurs AZs de la même région est faible, car elles partagent une couche réseau commune.

Auparavant, les différentes AZ de la même région devaient communiquer via Internet, ce qui n'est pas sécurisé par défaut. Sécuriser cette communication est possible, au prix d’une configuration manuelle non triviale.

En rendant les Réseaux Privés régionaux, les ressources des trois AZ de la région PAR (Par1, Par2, Par3), par exemple, peuvent maintenant communiquer de manière sécurisée.

Les Réseaux Privés régionaux remplaceront les Réseaux Privés d'origine, mais tout ce qu’il était possible de faire avec les RP zonaux est également faisable avec les RP régionaux, en mieux.

Les Réseaux Privés seront migrés des AZs vers les régions pour plusieurs raisons. Tout d'abord, il est recommandé de répartir les risques avec des machines dans différentes zones de disponibilité afin de limiter les risques liés à la panne d'une seule AZ.

Cela simplifie également grandement la gestion des ressources et permet le développement d'architectures résilientes et sécurisées. Il est possible de connecter un grand nombre de ressources provenant de différents produits de l'écosystème cloud de Scaleway et de faire évoluer facilement une infrastructure en fonction des besoins.

Enfin, cette évolution permet aux produits gérés au niveau régional, tels que Kapsule, d'isoler les nœuds du cluster dans un réseau privé sécurisé et de communiquer de manière privée avec d'autres ressources attachées à ce RP (par exemple, une base de données gérée), ce qui était une fonctionnalité réseau très attendue.

Les cas d'utilisation courants des Réseaux Privés régionaux sont les suivants :

Conception d'une architecture tolérante aux pannes pour des applications stratégiques ;

Création d'architectures multi-niveaux pour une meilleure sécurité et résilience ;

Utilisation d'Elastic Metal avec des bases de données gérées sur le même Réseau Privé régional, mais situées dans deux zones de disponibilité différentes.

Le Virtual Private Cloud est un nouveau produit managé faisant partie de la famille des produits réseau. Il s’agit également d’un produit régional couvrant toutes les Zones de Disponibilité d'une région. Un VPC peut contenir plusieurs réseaux privés, c’est une sorte de groupe de réseaux privés à l'intérieur d'une même région.

Le VPC garantit que les réseaux privés à l'intérieur de celui-ci n'ont pas de blocs CIDR qui se chevauchent, de sorte que les plages d'adresses IP des sous-réseaux des RP ne rentrent pas en conflit. Il permet la configuration automatique des adresses IP et des routes au sein du réseau privé grâce à un serveur DHCP et une zone DNS interne.

Pour le moment, le Virtual Private Cloud ressemble à une boîte vide, mais c'est en réalité une fondation importante pour de nombreuses fonctionnalités réseau avancées que nous prévoyons d'ajouter. Par exemple, il sera possible aux RP à l'intérieur d'un VPC de communiquer entre eux grâce à des fonctionnalités de routage - une fonctionnalité qui sera bientôt implémentée - et des listes de contrôle d'accès (ACL).

Il ajoute également des capacités de connectivité entre les VPC, telles que :

Interconnexion de VPC : connectivité entre les VPC de Scaleway, par exemple entre deux régions ;

Réseaux privés virtuels (VPN) : communication chiffrée entre les VPC distants, par exemple, entre un VPC Scaleway et un VPC sur un autre fournisseur de cloud (multi-cloud) ou un VPC Scaleway et une infrastructure sur site (hybride) ;

Connexion directe : connexion physique directe entre l'infrastructure Scaleway et l'infrastructure sur site.

Durant la version bêta publique, les Réseaux Privés zonaux d'origine et les Réseaux Privés régionaux coexistent temporairement. Il est possible de créer autant de Réseaux Privés régionaux que vous le souhaitez, depuis la console ou via API. Ces Réseaux Privés peuvent être attachés à un seul VPC par défaut par région pour le moment.

Vous pouvez toujours attacher les mêmes ressources à vos Réseaux Privés qu'auparavant lorsqu'ils étaient zonaux : Instances, managed Databases, Load Balancers, Public Gateways et Elastic Metal. Par ailleurs, il est également possible maintenant d’attacher vos clusters Kapsule à vos Réseaux Privés ou de créer directement un nouveau Réseau Privé lors du processus de création du cluster Kapsule.

Tous les Réseaux Privés zonaux actuels seront progressivement migrés vers des Réseaux Privés régionaux, qui seront automatiquement attachés à un nouveau VPC par défaut. Cela se fera de manière transparente pour les utilisateurs, sans action requise.

Une fois que le VPC sera officiellement disponible :

N’hésitez pas à venir découvrir notre version bêta publique des Réseaux Privés régionaux !

Nous allons explorer les fonctionnalités et les avantages de chacune de ces gammes de produits et expliquer pourquoi elles sont très prisées des utilisateurs.

Dans un futur proche, vous pourrez développer une application sur votre ordinateur portable et la rendre disponible dans le monde entier, de façon évolutive, le tout en un clic. Vous n’aurez pas à...

Suite aux événements récents, vous êtes très nombreux à nous interroger sur nos pratiques et nos moyens de protection dans nos datacenters. Nous allons vous répondre avec un maximum de transparence.